什么是 SSH

SSH (Secure Shell) 是一种网络协议, 用于在计算机之间进行加密登录。用户通过 SSH 协议从本地计算机登录远程计算机, 这种登录方式是安全的, 即使被截获, 密码也不会泄露。

最初, 互联网通信都是明文的, 容易被截获。1995 年, 芬兰学者 Tatu Ylonen 设计了 SSH 协议, 将登录信息加密, 迅速成为互联网安全的基本解决方案。目前, SSH 已成为 Linux 系统的标准配置。

SSH 作为一种协议, 有多种实现, 本文讨论的主要是 OpenSSH, 它是一个广泛应用的自由软件。此外, 本文主要关注 SSH 在 Linux Shell 中的用法, Windows 用户可以使用 PuTTY 等软件。

8102年 Windows 10 系统可以下载内置子系统了, 可以使用子系统实现公钥登录

最基本的用法

SSH 主要用于远程登录。假设你要以用户名 user 登录远程主机 host, 只需执行以下命令

ssh user@host

如果本地用户名与远程用户名一致, 可以省略用户名

ssh host

SSH 默认使用端口 22, 你的登录请求会送进远程主机的 22 端口。若需指定其他端口, 可使用 -p 参数

ssh -p 2222 user@host

中间人攻击

SSH 的安全性在于其公钥加密机制。整个过程如下:

- 远程主机接收用户的登录请求并发送其公钥给用户

- 用户使用公钥加密登录密码并发送回去

- 远程主机用私钥解密密码并验证

然而, 中间人攻击 (Man-in-the-Middle Attack) 是 SSH 安全的潜在风险。如果攻击者截获请求并伪装成远程主机, 用户很难辨别真伪。因为不像 https 协议, SSH 协议的公钥是没有证书中心 (CA) 公证的, 也就是说, 都是自己签发的。

可以设想, 如果攻击者插在用户与远程主机之间 (比如在公共的 wifi 区域), 用伪造的公钥, 获取用户的登录密码。再用这个密码登录远程主机, 那么SSH的安全机制就荡然无存了。这种风险就是著名的 “中间人攻击” (Man-in-the-middle attack)

密码登录

第一次登录时, 系统会提示

$ ssh user@host

The authenticity of host 'host (12.18.429.21)' can't be established.

RSA key fingerprint is 98:2e:d7:e0:de:9f:ac:67:28:c2:42:2d:37:16:58:4d.

Are you sure you want to continue connecting (yes/no)?

这段话的意思是, 无法确认host主机的真实性, 只知道它的公钥指纹, 问你还想继续连接吗?

所谓 “公钥指纹”, 是指公钥长度较长 (这里采用 RSA 算法, 长达 1024 位), 很难比对, 所以对其进行 MD5 计算, 将它变成一个 128 位的指纹。上例中是 98:2e:d7:e0:de:9f:ac:67:28:c2:42:2d:37:16:58:4d, 再进行比较, 就容易多了。

很自然的一个问题就是, 用户怎么知道远程主机的公钥指纹应该是多少?回答是没有好办法

- 远程主机必须在自己的网站上贴出公钥指纹, 以便用户自行核对

- 使用主机商提供的控制台登录远程主机获取公钥指纹

- “我相信你, 第一次你肯定不会骗我的”

假定经过风险衡量以后, 用户决定接受这个远程主机的公钥。

Are you sure you want to continue connecting (yes/no)? yes

# 系统会出现一句提示, 表示 host 主机已经得到认可

Warning: Permanently added 'host,12.18.429.21' (RSA) to the list of known hosts.

# 然后, 会要求输入密码

Password: (enter password)

如果密码正确, 就可以登录了, 主机的公钥指纹将保存到 $HOME/.ssh/known_hosts 文件中, 以便下次直接登录而不再提示。

下次再连接这台主机, 系统就会认出它的公钥指纹已经保存在本地了, 如果远程提供的和记录的一样则跳过警告部分, 直接提示输入密码。不一样则会有警告。

每个 SSH 用户都有自己的 known_hosts 文件, 此外系统也有一个这样的文件, 通常在 /etc/ssh/ssh_known_hosts, 保存一些对所有用户都可信赖的远程主机的公钥。

公钥登录

使用密码登录, 每次都必须输入密码, 非常麻烦。为简化登录, SSH 提供了公钥登录方式, 可以省去输入密码的步骤。

公钥登录原理很简单, 就是用户将自己的公钥储存在远程主机上。登录的时候, 远程主机会向用户发送一段随机字符串, 用户用自己的私钥加密后, 再发回来。远程主机用事先储存的公钥进行解密, 如果成功, 就证明用户是可信的, 直接允许登录 shell, 不再要求密码。

用户需将自己的公钥存储在远程主机上, 这种方法要求用户必须提供自己的公钥。若无公钥, 可以使用以下命令生成

ssh-keygen -b 4096

运行上面的命令以后, 系统会出现一系列提示, 可以一路回车。其中有一个问题是, 要不要对私钥设置口令 (passphrase), 如果担心私钥的安全, 这里可以设置一个。

运行结束以后, 在 $HOME/.ssh/ 目录下, 会新生成两个文件: 公钥 id_rsa.pub 和私钥 id_rsa。

生成后, 将公钥传送到远程主机

ssh-copy-id user@host

设置完成后, 再次登录时无需输入密码。

如果没成功, 检查开远程主机的 /etc/ssh/sshd_config 文件, 检查下面几行前面 # 注释是否删掉

PermitRootLogin without-password

RSAAuthentication yes

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys

重启 SSH 服务

# CentOS 系统

systemctl restart sshd

# Ubuntu 系统

service ssh restart

# Debian 系统

/etc/init.d/ssh restart

authorized_keys 文件

用户的公钥保存在远程主机的 $HOME/.ssh/authorized_keys 文件中。公钥就是一段字符串, 只要把它追加在 authorized_keys 文件的末尾就行了。

这里不使用上面的 ssh-copy-id 命令, 改用下面的命令, 解释公钥的保存过程

ssh user@host 'mkdir -p .ssh && cat >> .ssh/authorized_keys' < ~/.ssh/id_rsa.pub

这条命令由多个语句组成, 依次分解开来看

-

ssh user@host, 表示登录远程主机 -

单引号中的

mkdir -p .ssh && cat >> .ssh/authorized_keys, 表示登录后在远程 shell 上执行的命令mkdir -p .ssh的作用是, 如果用户主目录中的.ssh目录不存在, 就创建一个cat >> .ssh/authorized_keys, 将内容增量写入到文件末尾

-

< ~/.ssh/id_rsa.pub的作用是, 将本地的公钥文件~/.ssh/id_rsa.pub, 重定向追加到远程文件 authorized_keys 的末尾

写入 authorized_keys 文件后, 公钥登录的设置就完成了。

远程执行命令

SSH 不仅用于登录, 还可以直接在远程主机上执行命令。例如

ssh user@host 'mkdir -p .ssh && cat >> .ssh/authorized_keys' < ~/.ssh/id_rsa.pub

单引号中间的部分, 表示在远程主机上执行的操作。后面的输入重定向, 表示数据通过SSH传向远程主机。

这就是说, SSH可以在用户和远程主机之间, 建立命令和数据的传输通道, 因此很多事情都可以通过SSH来完成。

下面看几个例子。

-

将本地

$HOME/src/目录下面的所有文件, 复制本地文件到远程主机cd && tar czv src | ssh user@host 'tar xz' -

将远程主机

$HOME/src/目录下面的所有文件, 复制到本地用户的当前目录ssh user@host 'tar cz src' | tar xzv -

检查远程进程, 查看远程主机是否运行进程 httpd

ssh user@host 'ps ax | grep [h]ttpd'

SSH 隧道

ssh 命令除了登陆外还有三种代理功能

- 正向代理 (-L) : 端口转发, 相当于 iptable 的 port-forwarding

- 反向代理 (-R) : 内网穿透, 相当于 frp 或者 ngrok

- socks5 代理 (-D) : 相当于 ss / ssr

正向代理 (-L)

正向代理就是在本地启动端口, 把本地端口数据转发到远端。

假设由于种种原因, Host1 和 Host2 两台主机之间无法连通。但是, 另外还有一台 Host3, 可以同时连通前面两台主机。因此, 很自然的想法就是, 通过 Host3, 将 Host1 连上 Host2

- Host1 是本地主机

- Host2 是目标主机

- Host3 是代理主机

Alice 和 Bob (Host1) 在一家公司工作, 公司网络在防火墙后面。在外网有一个服务器 123.7.8.9:8090 (Host2) 上有一个 web 服务器。 Alice 想访问, 但是公司防火墙只开通的 22 端口, 其他端口都封闭了。

Bob 在外网放了一台机器, 123.4.5.6 (Host3), 提供了 SSH 服务。 Bob 可以帮助 Alice

Bob 在自己的电脑 192.168.0.1 (Host1) 上, 登陆 123.4.5.6 (Host3)

ssh -L 0.0.0.0:8080:123.7.8.9:8090 [email protected]

然后 Alice 就可以访问 192.168.0.1:8080 (Host1), 就像访问 123.7.8.9:8090 (Host2) 一样

参数含义

打开本地端口。发送到该端口的所有内容都将通过 ssh 连接并通过服务器离开。

-L <local ip>:<local port>:<remote ip>:<remote port> <user>@<server addr>

用于建立一个 ssh 隧道, 在本机 (Host1) 监听 <local ip>:<local port> 这个地址。如果有客户端建立 tcp 连接, 那么就像在 <user>@<server addr> (Host3) 这台机器上, 创建了一个连接到 <remote ip>:<remote port> (Host2) 上一样。

例子

将本机 (Host1) 的 5900 端口绑定到 Host3 的 5900 端口。

转发使用的域名, 而非 IP 地址。这里的 localhost 解析后指的是 Host3, 因为是 Host3 主机负责解析。

ssh -L 5900:localhost:5900 user@Host3

将本机 (Host1) 的 4444 端口转发到 google.com:80 (Host2)。

ssh -L 4444:google.com:80 user@Host3

在浏览器上打开 http://localhost:4444, 实际上会看到 google 的页面。

Host1 通过 Host3 的端口转发, ssh 登录 Host2

ssh -L 9001:Host2:22 user@Host3

只要 ssh 登录本机的 9001 端口, 就相当于登录 Host2 了。

转发使用的 IP 地址, 不需要解析。这里的 localhost 由 Host1 主机负责解析。

# -p 参数表示指定登录端口

ssh -p 9001 user@localhost

反向代理 (-R)

反向代理就是让远端启动端口, 把远端端口数据转发到本地。

- Host1 是本地主机

- Host2 是目标主机

- Host3 是代理主机

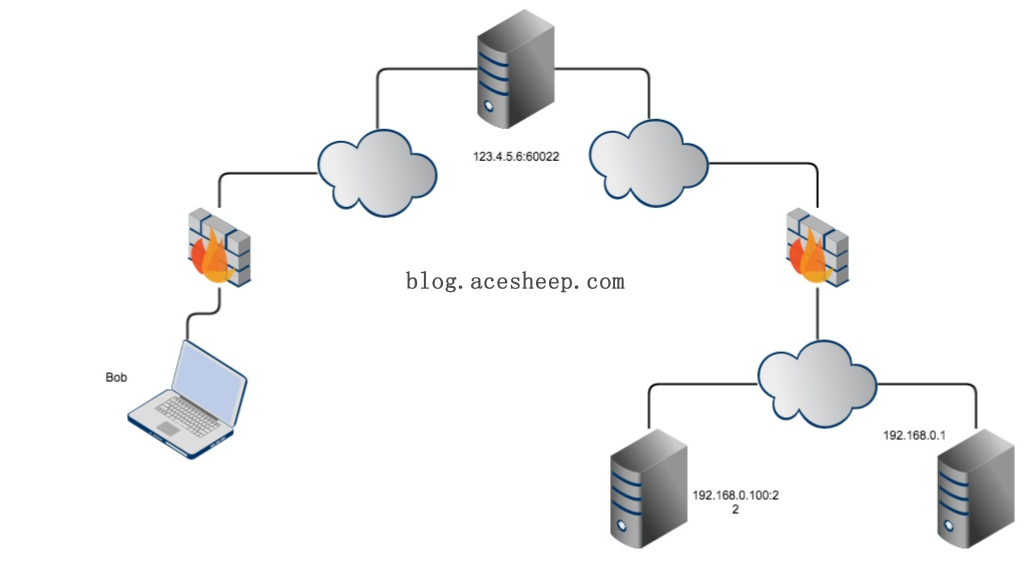

Bob 家里面有两台机器, 192.168.0.1 (Host1) 和 192.168.0.100 (Host2)

Bob 买了一台虚拟主机, 互联网 IP 123.4.5.6 (Host3)。

他在公司里, 想登陆家里的服务器 192.168.0.100 (Host2)。那么他上班前, 在 192.168.0.1 (Host1) 上运行命令

ssh -R 123.4.5.6:60022:192.168.0.100:22 [email protected]

这样就在 123.4.5.6 (Host3) 上建立了一个反向隧道。

Bob 在公司里面, 就可以

ssh -p 60022 [email protected]

登陆家里的 192.168.0.100 , 就像从 192.168.0.1 上登陆一样。

参数含义

Host1 将自己可以访问的 Host2:Port2 暴露给外网服务器 Host3:Port3, 在 Host1 上运行

Host1$ ssh -R Host3:Port3:Host2:Port2 user@Host3

那么链接 Host3:Port3 就相当于链接 Host2:Port2。使用时需修改 Host3 的 /etc/ssh/sshd_config, 添加

GatewayPorts yes

相当于内网穿透, 比如 Host1 和 Host2 是同一个内网下的两台可以互相访问的机器, Host3 是外网跳板机, Host3 不能访问 Host1, 但是 Host1 可以访问 Host3。

那么通过在内网 Host1 上运行 ssh -R 告诉 Host3, 创建 Port3 端口监听, 把该端口所有数据转发给我 (Host1), 我会再转发给同一个内网下的 Host2:Port2。

同内网下的 Host1 / Host2 也可以是同一台机器, 换句话说就是内网 Host1 把自己可以访问的端口暴露给了外网 Host3。

本地 socks5 代理 (-D)

在 Host1 的本地 1080 端口启动一个 socks5 服务, 通过本地 socks5 代理的数据会通过 ssh 链接先发送给 Host2, 再从 Host2 转发送给远程主机

假设要将本地 1080 端口创建一个基于 SSH 的 socks5 代理, 命令如下

ssh -D 1080 user@Host2

那么在 Host1 上面, 浏览器配置 socks5 代理为 127.0.0.1:1080, 浏览器请求的所有内容都会通过 ssh 隧道。浏览网页时数据通过 Host2 代理出去, 对于公共互联网, 就好像是从 ssh 服务器访问而不是从本地访问。

类似 ss/ssr, 只不过用 ssh 来实现。

SSH 的其他参数

SSH 提供了其他参数, 值得注意

-N: 仅连接远程主机, 不打开远程 shell-T: 不为连接分配 TTY-f: SSH 连接成功后转入后台运行

这个两个参数可以放在一起用, 代表这个SSH连接只用来传数据, 不执行远程操作。

ssh -NT -D 1080 host

在不中断SSH连接的情况下, 在本地shell中执行其他操作。要关闭这个后台连接, 就只有用 kill 命令去杀掉进程。

ssh -f -D 8080 host

原文

Differences between ssh -L to -D

SSH 命令的三种代理功能 (-L/-R/-D) 和外网访问隐私数据库的示例

用 SSH 命令打洞

SSH原理与运用 (一) : 远程登录

SSH原理与运用 (二) : 远程操作与端口转发